Waarom DoD-wissen niet werkt op flashgeheugen (en wat wél werkt)

Waarom meerstaps DoD-wisprocedures, ondanks hun brede bekendheid, niet toepasbaar zijn op flashgeheugen

Lange tijd betekende veilig wissen één ding: de gegevens overschrijven. Daarna nog eens overschrijven. En misschien nog een keer, voor de zekerheid. Deze aanpak werkte, was meetbaar en sloot goed aan bij richtlijnen van het Amerikaanse ministerie van Defensie uit het einde van de jaren negentig.

Dat was toen waar. Nu niet meer. Laten we stoppen met doen alsof dat nog steeds zo is.

Het probleem is niet dat de DoD-richtlijnen fout waren. Het probleem is dat opslagmedia fundamenteel zijn veranderd — terwijl veel wisgewoonten dat niet zijn.

Waarom DoD-wissen oorspronkelijk bestond

Klassieke DoD-overschrijfschema’s waren ontworpen voor magnetische media: harde schijven en tapes waarbij gegevens zich op vaste fysieke locaties bevonden. Elke sector was direct via software te adresseren. Door vaak genoeg nieuwe patronen over een oude sector te schrijven, kon men er redelijkerwijs van uitgaan dat de oorspronkelijke magnetische domeinen verdwenen of niet meer te herstellen waren.

Meervoudig overschrijven was geen bijgeloof. Het was bedoeld om echte forensische technieken tegen te gaan die restmagnetisme konden detecteren. De aannames klopten — omdat de hardware meewerkte.

Flashgeheugen doet dat niet.

Flashgeheugen doorbreekt het overschrijfmodel

NAND-flashopslag — USB-sticks, SD-kaarten, microSD, CompactFlash, SSD’s — introduceerde een abstractielaag die magnetische media nooit hadden. Gegevens worden niet langer direct naar vaste fysieke locaties geschreven. In plaats daarvan beheert een controller waar de gegevens daadwerkelijk worden opgeslagen.

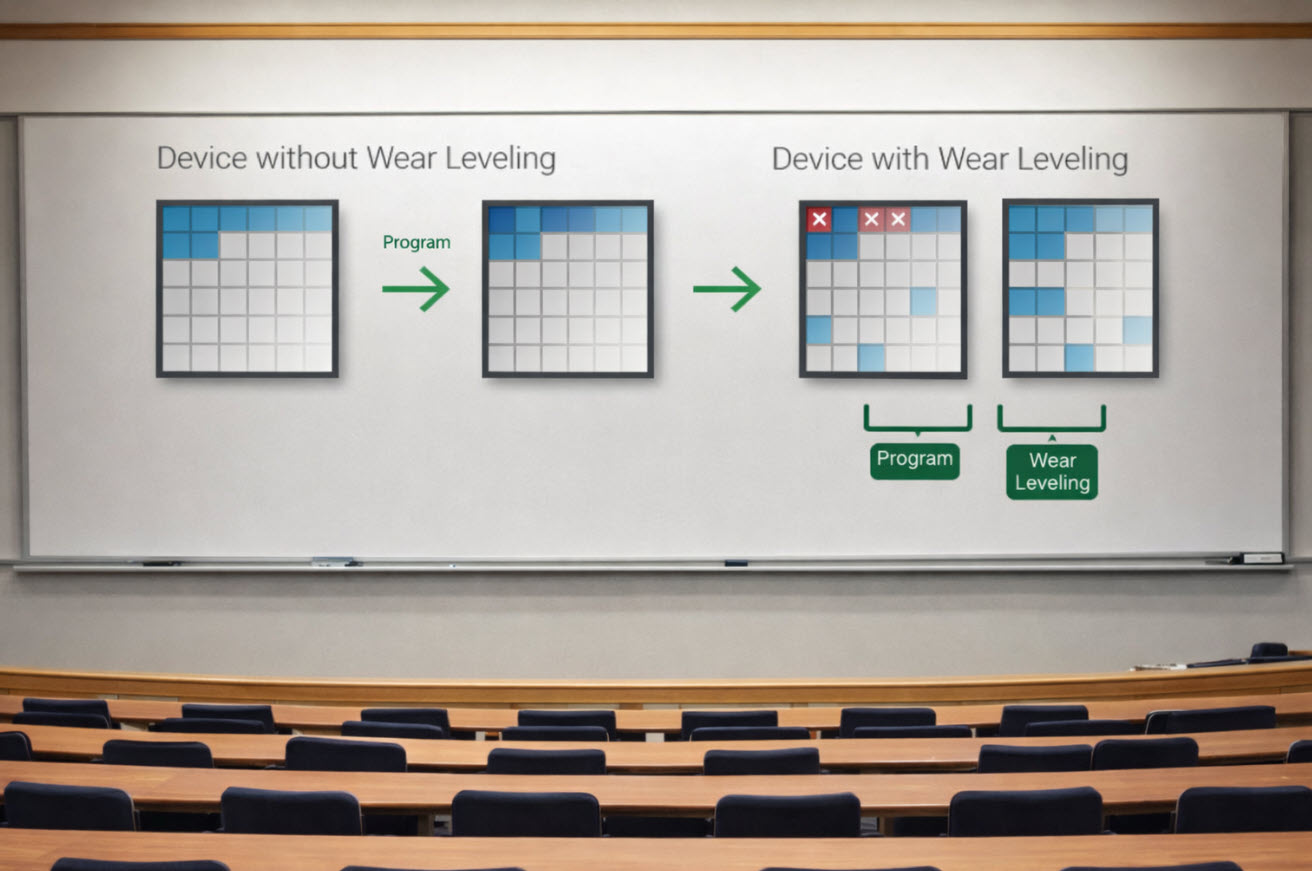

Die controller voert wear leveling uit, herverdeelt blokken en neemt defecte blokken buiten gebruik. Logische blokadressen die aan de host worden gepresenteerd, worden dynamisch toegewezen aan fysieke NAND-cellen. Sommige fysieke blokken zijn bewust verborgen. Andere worden na fouten buiten gebruik gesteld. Veel blokken zijn nooit direct toegankelijk via de standaard lees-/schrijfinterface.

Dit leidt tot een eenvoudige maar ongemakkelijke waarheid: software kan niet betrouwbaar elk fysiek blok op een flashapparaat adresseren.

Dit is geen mening. Het wordt inmiddels expliciet vastgelegd in moderne richtlijnen voor mediasanitisatie. Op overschrijven gebaseerde wisprocedures kunnen niet garanderen dat alle eerder geschreven gegevens op flashgeheugen worden verwijderd, omdat niet alle geheugenlocaties voor de host bereikbaar zijn.

Waarom meervoudig overschrijven je niet redt

Op dit punt grijpen sommigen terug op het oude instinct: “Prima, dan overschrijven we het gewoon vaker.”

Die logica was begrijpelijk toen overschrijfdekking deterministisch was. Bij flashgeheugen is dat niet het geval.

Meerdere overschrijfrondes verhogen de zekerheid niet. Vaak doen ze juist het tegenovergestelde. Herhaalde schrijfbewerkingen activeren extra wear leveling, waardoor de kans groter wordt dat gegevens naar reserve- of herverdeelde blokken worden verplaatst — precies de gebieden die de host niet kan zien of bereiken.

Flashgeheugen behoudt bovendien geen analoge restinformatie zoals magnetische media dat doen. Er zijn geen vervagende magnetische domeinen om rekening mee te houden. Als het mogelijk was om elke cel één keer te overschrijven, zou dat voldoende zijn. Het probleem is niet het aantal overschrijvingen, maar dat je niet kunt bepalen waar ze terechtkomen.

Meer rondes betekenen niet meer dekking. Meestal betekenen ze alleen meer hoop.

Kan flashgeheugen ooit volledig worden gewist?

Het eerlijke antwoord hangt af van het vereiste zekerheidsniveau.

Alleen host-gebaseerd overschrijven is onvoldoende voor sanitisatie met hoge zekerheid. Het kan de logisch adresseerbare ruimte leegmaken, maar kan niet aantonen dat alle fysieke NAND-cellen zijn gewist.

Controllergebaseerde secure erase- of sanitize-commando’s kunnen effectief zijn — mits correct geïmplementeerd. Ze vertrouwen erop dat firmware de controller instrueert om toewijzingen ongeldig te maken, interne blokken te wissen of buiten gebruik gestelde gebieden los te laten. Ze werken alleen in de mate waarin de controllerfirmware betrouwbaar en goed ontworpen is.

Cryptografisch wissen, waarbij alle gegevens versleuteld zijn opgeslagen en de encryptiesleutel wordt vernietigd, is momenteel de meest praktische niet-destructieve aanpak om alle gegevens — inclusief verborgen blokken — onleesbaar te maken. Ook hier geldt dat de effectiviteit afhangt van correcte implementatie en sleutelbeheer binnen de controller.

Fysieke vernietiging blijft de enige methode die aantoonbaar is zonder te vertrouwen op firmwaregedrag. Daarom komt deze methode nog steeds voor in beleid met de hoogste zekerheidseisen, zelfs wanneer ze operationeel onhandig is.

De praktische realiteit waarin organisaties werken

In de praktijk werken de meeste organisaties niet volgens dreigingsmodellen van inlichtingendiensten. Zij moeten apparaten wissen voor hergebruik, herinzet of gecontroleerde afvoer. Ze hebben behoefte aan consistentie, documentatie en risicoreductie — ook als absolute fysieke vernietiging niet haalbaar is.

Hier blijven gedisciplineerde wisprocessen belangrijk. Het gebruik van controllerbewuste tools voor gevalideerde logische wisprocedures, gecombineerd met duidelijke beleidsgrenzen over wanneer cryptografisch wissen of vernietiging vereist is, is veel beter dan het blind toepassen van verouderde aannames.

Dat betekent ook eerlijk zijn over wat een wisoperatie daadwerkelijk bereikt — en wat niet.

Waarom dit belangrijker is dan ooit

Flashopslag is overal. USB-sticks, SD-kaarten, microSD, CompactFlash — de vormfactor verandert, het onderliggende gedrag niet. Alle opslagmedia blijven behandelen alsof het nog harde schijven uit 1998 zijn, verhoogt stilletjes het risico.

De kern is niet dat flash onveilig is. Het is dat sanitisatiemethoden moeten passen bij het medium. Als dat niet gebeurt, groeit de kloof tussen waargenomen veiligheid en daadwerkelijke veiligheid.

Tools en platforms zoals Nexcopy bestaan om structuur en herhaalbaarheid te brengen in deze realiteit voor flashgebaseerde mediatypen. Ze veranderen de fysica van NAND niet. Ze helpen organisaties om de best beschikbare controles consequent, zichtbaar en met minder aannames toe te passen.

Veilig wissen is niet gestopt met werken. Opslag is veranderd. Hoe sneller we dat erkennen, hoe beter ons beleid — en de resultaten — zullen zijn.

Hoe dit artikel tot stand is gekomen

Dit artikel is opgesteld met behulp van AI voor structuur en formulering en vervolgens beoordeeld, bewerkt en afgerond door een menselijke auteur om duidelijkheid, nauwkeurigheid en relevantie voor de praktijk te verbeteren.

Beeldvermelding

De afbeelding bovenaan dit artikel is gegenereerd met behulp van kunstmatige intelligentie voor illustratieve doeleinden. Het is geen foto van echte omgevingen.

Labels:DoD-wissen, NAND wear leveling, sanitisatie van flashgeheugen, standaarden voor datavernietiging, veilige wismethoden